Ransomware je opaka vrsta zlonamjernog softvera koju koriste kibernetički kriminalci kako bi onemogućili tvrtke i pojedince u pristupanju njihovim kritičnim dokumetima, bazama podataka ili računalnim sustavima sve dok žrtva ne plati otkupninu. Riječ je o vrsti cyber iznude.

Cybersecurity Ventures predviđa da će tvrtke biti žrtve ransomware napada svakih 11 sekundi, a procijenjeni troškovi za tvrtke širom svijete će biti oko 20 milijardi dolara do 2021. godine. Izravni troškovi mogu se pripisati zahtjevima za otkupninom – ako se žrtva odluči za platiti otkupninu – dok su neizravni troškovi povezani sa zastojima, oporavkom podataka, izgubljenim prihodom, poboljšanjima cyber obrane i štetu za reputaciju tvrtke.

Primjeri nedavnih Ransomware napada

– Najveći europski lanac privatnih bolnica kojim upravlja Fresenius Group pogođen je napadom Snake ransomwarea. Riječ je o glavnom dobavljaču aparata za dijalizu najvećim bolnicama u Europi i Sjedinjenim Američkim Državama, za kojima je velika potražnja tijekom pandemije Covid-19. Uljezi su njihove IT sustave i podatke držali kao taoce u zamjenu za plaćanje u digitalnoj valuti, primjerice bitcoinu.

– Skupina Sodinokibi navodno je hakirala Grubman Shire Meiselas & Sacks (GSMLaw) sa sjedištem u New Yorku, koristeći Sodin i REvil ransomware. Ne samo da su enkriptirali sve pravne dokumente odvjetničkog društva, već su i zaprijetili da će objaviti osjetljive podatke koji uključuju ugovore, telefonske brojeve, osobnu prepisku i sporazume o neotkrivanju njihovih poznatih klijenata (poput Roberta DeNira, Lady Gage, Eltona Johna i mnogih drugih), ako ne plate otkupninu.

– Australski logistički div Toll Group pretrpio je drugi ransomware napad u roku od tri mjeseca. Nova vrsta ransomwarea poznata kao Nefilim stekla je privilegirani pristup korištenjem grube sile lozinkom za sustave koji su koristili usluge protokola udaljene radne površine (RDP). Uljezi su zatražili dvostruku iznudu ne samo šifriranjem korisničkih datoteka već i prijetnjom da će podatke objaviti na mreži.

Anatomija Ransomware napada

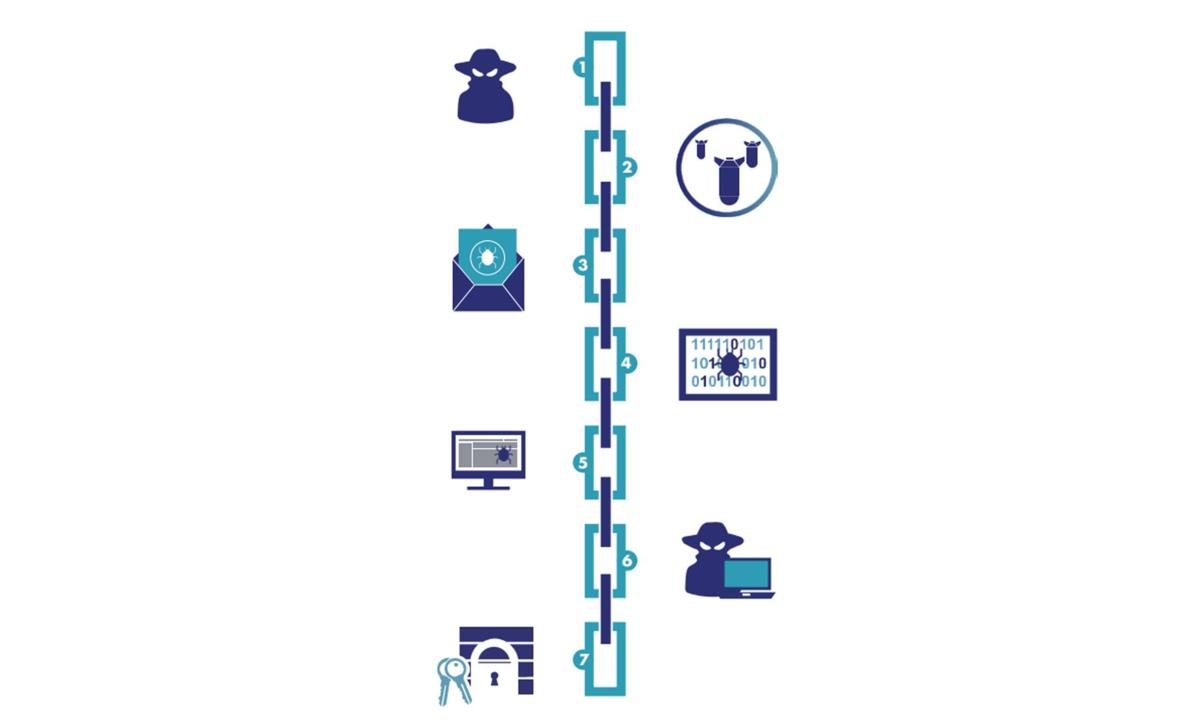

Tipični lanac Cyber Kill prikazuje sedam faza ciljanog ransomware napada. Pruža uvid u taktiku, tehniku i postupke uljeza (TTP).

Korak 1: Izviđanje – uljez prikuplja adrese e-pošte svih zaposlenika u tvrtki i priprema se za pokretanje phishing kampanje.

Korak 2: Oružje – uljez koristi komplet ransomwarea kupljen na dark webu prilagođen za isporuku tog zlonamjernog softvera putem privitka e-pošte.

Korak 3: Dostava – uljez isporučuje ransomware lažnom e-poštom kao korisni teret ili uslugom protokola udaljene radne površine (RDP).

Korak 4: Iskorištavanje – kada zaposlenik nesvjesno otvori lažni privitak e-pošte, zlonamjerni softver iskorištava poznatu ranjivost i zaražava njihovo računalo.

Korak 5: Instalacija – ransomware se instalira kao binarni program koji otvara pristupnu točku (backdoor) za komunikaciju s web stranicama za upravljanje i kontroliranje.

Korak 6: Naredba i upravljanje (CnC) – Ransomware šalje ciljanu IP adresu hosta i dobiva ključ za enkriptiranje potreban za enkripciju svih datoteka i baza podataka.

Korak 7: Akcija – Ransomware povlači osjetljive dokumente na CnC poslužitelj, a zatim enkriptira te datoteke i baze podataka. Potom krajnjem korisniku šalje poruku o otkupnini.

Kako bi učinkovito blokirali bilo koji nepoznati zlonamjerni softver (binarne datoteke ransomwarea) da vaše podatke ne uzme kao taoce, sigurnosne organizacije trebaju robusno rješenje za zaštitu podataka koje može pružiti sljedeće mogućnosti:

– Popis aplikacija na bijelom popisu koji identificira „pouzdane aplikacije“ – binarne datoteke kojima je odobreno provođenje enkripcije / dekripcije poslovnih kritičnih datoteka. Također mora pružiti način provjere integriteta ovih aplikacija s potpisima kako bi se spriječilo da polimorfni zlonamjerni softver uđe u odobrene binarne datoteke.

– Primijeniti precizne kontrole pristupa na vaše poslovne podatke koji definiraju tko (korisnik / grupa) ima pristup određenim zaštićenim datotekama / mapama i koje operacije (enkriptiranje / dekriptiranje / čitanje / pisanje / popis direktorija / izvršavanje) mogu izvršiti.

– Enkriptiranje podataka u mirovanju (data-at-rest) štiti podatke gdje god se nalazili u lokalnim podatkovnim centrima ili u javnim / privatnim oblacima. To uljezima čini podatke bezvrijednima kad ukradu poslovno osjetljive podatke i prijete da će ih objaviti ako otkupnina ne bude plaćena. Uz to, neki ransomware selektivno enkriptira datoteke tako da ne uzima one sa sustava koji su u potpunosti offline.

Kako CipherTrust transparentna enkripcija sprječava Ransomware napade

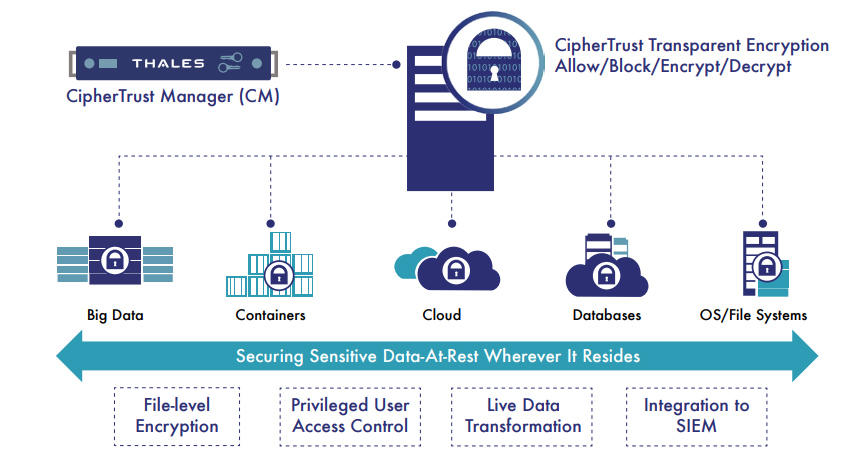

ALFATEC Group preporučuje da zaštitite svoje podatke pomoću platforme CipherTrust Data Security Platform tvrtke Thales. Oni objedinjuju otkrivanje, klasifikaciju, zaštitu podataka i neviđene kontrole pristupa s centraliziranim upravljanjem ključevima – sve na jednoj platformi.

CipherTrust Transparent Encryption jedan je od široko rasprostranjenih proizvoda za zaštitu podataka unutar CipherTrust Data Security Platforme. Nudi šifriranje podataka u stanju mirovanja, preciznu kontrolu pristupa i mogućnosti dopuštanja aplikacija, omogućavajući organizacijama da spriječe ransomware napade. Štiti i strukturirane i nestrukturirane podatke kontrolama pristupa datotekama, volumenima, bazama podataka, spremnicima, velikim podacima gdje god se nalazili, na lokaciji ili u hibridnom okruženju oblaka.

Politike pristupa mogu se definirati za stvaranje bijele liste “pouzdanih” aplikacija kako bi se spriječilo da bilo koji nepovjerljivi binarni programi (npr. Ransomware) pristupi spremištima podataka zaštićenim rješenjem CipherTrust Transparent Encryption i kako bi se privilegiranim korisnicima onemogućio pristup korisničkim podacima u datotekama i bazama podataka. Ova pravila pristupa mogu vam omogućiti da blokirate neovlaštene binarne datoteke od enkriptiranja datoteka / baza podataka, čak i ako uljez ima dozvole za izvršavanje za tu binarnu datoteku i dopuštenje za čitanje / pisanje u ciljanu datoteku koja sadrži kritične poslovne podatke.

Što se tiče sigurnosti podataka, organizacije se suočavaju sa sve većim brojem odlučujućih trenutaka. Bilo da je trenutak izgradnja strategije enkripcije, prelaska na oblak ili ispunjavanja mandata za usklađivanje, možete nas upitati za savjet!