U najnovijem svijetu podataka, vidljivost u oblaku i upotreba SaaS-a najpopularnije su teme među dobavljačima i poslovnim subjektima. SASE, “zero-trust” i rješenja za upravljanje podacima pokretana privatnošću vodeće su poslastice IT sigurnosti. Unatoč ovom zajedničkom interesu, postoji očito mimoilaženje o tome kako se napadi i kršenja zapravo događaju u usporedbi sa slučajevima upotrebe koje ovi pristupi nude.

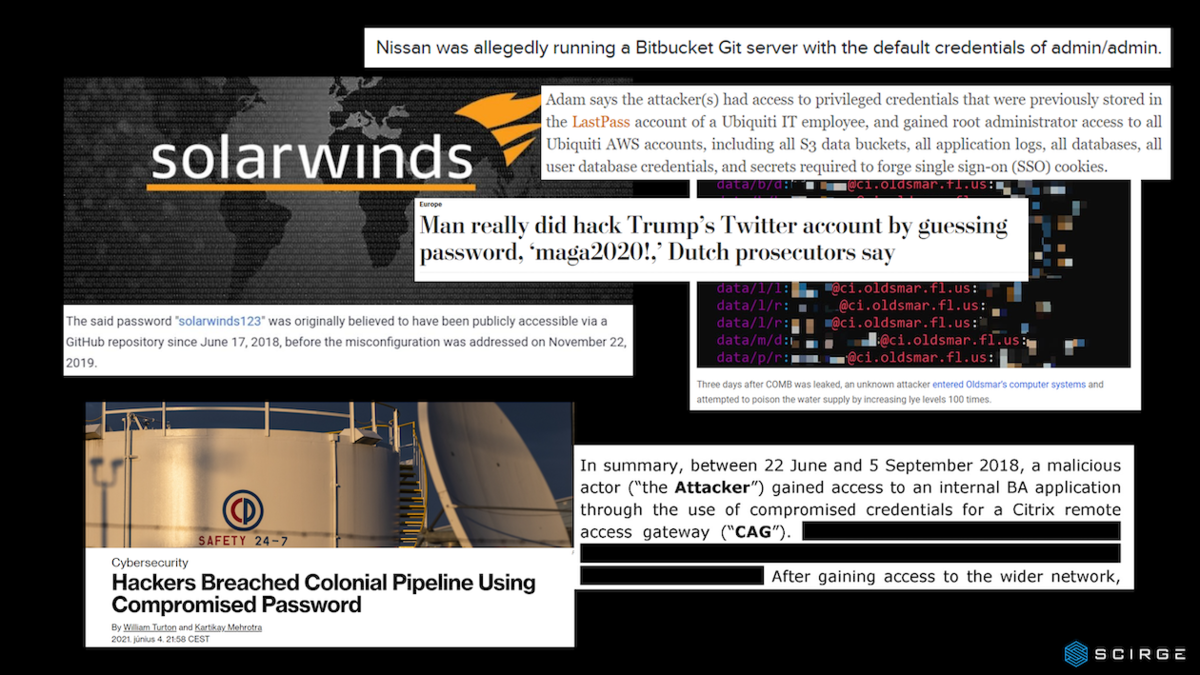

Verizon je nedavno objavio svoje Izvješće o istraživanju kršenja podataka za 2021. godinu, s jasnim naznakama da su vjerodajnice još uvijek glavni vektor napada i primarna meta hakera. Slično, phishing -unatoč desetljećima iskustva i inovacijama u filtriranju e-pošte temeljenim na strojnom učenju – prema FBI-ju i dalje je prisutan kao kriminalistička radnja broj jedan. S obzirom na ovu zapanjujuću činjenicu, postavlja se pitanje: o čemu se zapravo radi u krađi identiteta? Cilj je steći vjerodajnice – u većini slučajeva, dakako.

Ogroman jaz u vidljivosti unutar sigurnosnih rješenja u oblaku – bilo da se radi o CASB -u, Proxyju, NGFW-u ili bilo kojem sličnom pristupu – proizlazi iz nedostatka potpune, čvrste definicije SaaS usluga.

Microsoft CASB trenutno podržava oko 17 500 aplikacija. Istodobno, drugi vodeći dobavljači na tržištu mogu podržati dvostruko veći broj, a svi oni oglašavaju mogućnost otkrivanja Shadow IT-a.

No koje su to usluge i što znači “podržati” ih? Iskreno rečeno, ove baze podataka vjerojatno ispunjavaju obećanje da će pokriti većinu većih aplikacija, kao što su O365, box.com, Salesforce i tisuće drugih web stranica za produktivnost. Ovaj cilj postižu na više načina: otkrivanjem mrežnog prometa ili URL -a, prikupljanjem zapisnika krajnjih točaka – i za zaista važne usluge, povezivanjem s njima izravno putem API -ja. Za većinu organizacija, međutim, pokrivenost temeljena na API-ju dostupna je samo za nekolicinu velikih korporativnih usluga, jer su ponekad povezane s cijenom po aplikaciji.

Ove su usluge opremljene dubokim uvidom u određene aspekte aplikacija. One mogu omogućiti SSO usluge, DLP ili višefaktorsku provjeru autentičnosti; nadalje, aplikacije se mogu označiti kao sankcionirane, što omogućuje otkrivanje neodobrenih usluga IT-ja u sjeni (Shadow IT).

Dakle, kako to točno ide u smislu zaštite tih vrijednih računa i otkrivanja lozinki i procesa koje su kreirali zaposlenici? Prvo, važno je napomenuti da su to skupe usluge koje zahtijevaju stalno održavanje. Stoga prodor SASE-a ili “zero trust”-a u sve poslovne segmente vjerojatno zaostaje u usporedbi s naslijeđenim sigurnosnim rješenjima, poput vatrozida ili zaštite krajnjih točaka.

Štoviše, ovim uslugama još uvijek nedostaju tvrtke u kojima su prisutna. Ova rješenja i dalje jedva da su zagrebala po površini, promašili su 99% weba.

Procjenjuje se da je 2020. bilo dostupno 24 milijuna web stranica za e-trgovinu.

Taj nevjerojatni broj predstavlja samo jednu kategoriju. No smatraju li se SaaS-om internetske trgovine, web stranice za rezervacije hotela, platforme za e-učenje, partnerski portali i usluge lokalne uprave? Prema prodavačima CASB-a, apsolutno ne. Iako postoje deseci milijuna web stranica koje pružaju vrijedne usluge koje koriste različiti poslovni odjeli, mnoge od njih jednostavno se ne smatraju dovoljno važnima za podršku CASB-a. Nadalje, postoji nesrazmjeran napor da se ova mjesta kategoriziraju jer se ona tako brzo mijenjaju – posebno zato što čak i upravljana rješenja imaju stopu prometa od 60% svake dvije godine. To je zapravo sjajna vijest za tvrtke, da njihovi zaposlenici neprestano traže nove i bolje usluge, a napuštaju manje vrijedne.

Ove informacije predstavljaju zapanjujuću činjenicu. Dobavljači CASB-a (i svi drugi manje specijalizirani pristupi) propuštaju većinu interneta, ali tvrde da imaju potpunu vidljivost u Shadow IT-u.

To nije sve. Iako rješenja CASB-a i njihove teške integracije pružaju veliku vidljivost u tom ograničenom dijelu weba, potpuno im nedostaje najvažniji faktor: vjerodajnice. Nijedan dobavljač CASB-a, krajnja točka, mreža ili usluga temeljena na API-ju ne mogu otkriti koji se računi ili lozinke stvaraju ili koriste, čak i na web stranicama koje su inače vidljive.

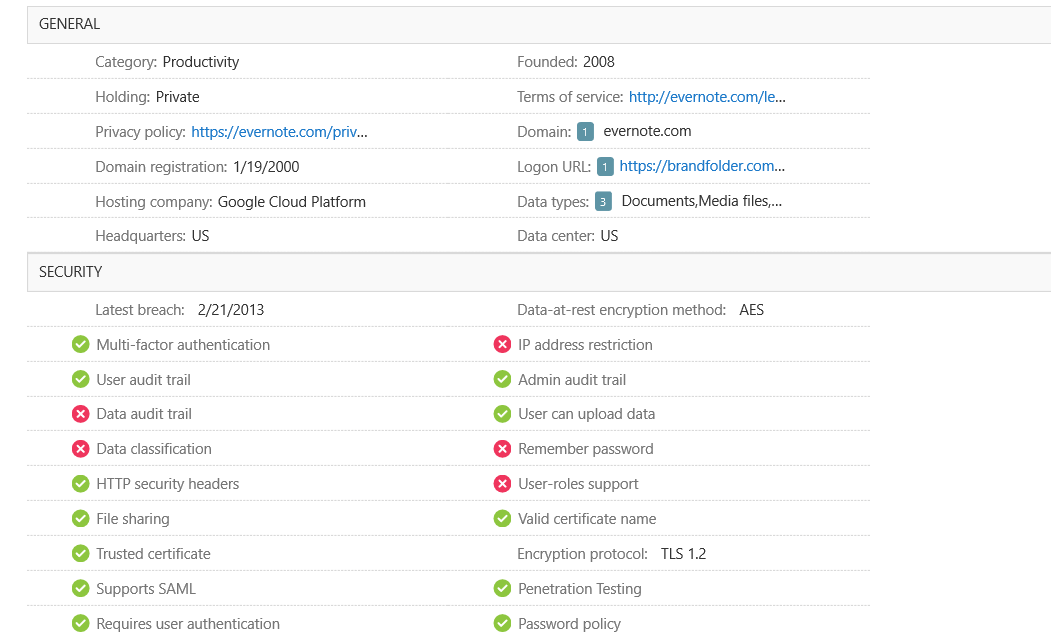

Toliko detalja, a ništa o vjerodajnicama.

Istina je da su opcije SSO i MFA izvrsne za upravljane usluge. No, 99% preostalog weba – inače poznatog kao pravi Shadow IT – potpuno je neintegriran. Čak i ako postoje mogućnosti za prijave, zaposlenik se uvijek odlučuje za korištenje korporativnog IDP-a, MFA-a ili čak upravitelja lozinki. Sve su to jednostavno usluge uključivanja.

Imajući to na umu, nije ni čudo što ova rješenja donose apsolutno nultu vrijednost sprječavanju curenja lozinki, higijeni lozinki ili svijesti zaposlenika o pravilnoj uporabi vjerodajnica. Također nije iznenađujuće da napadači koriste najslabiju kariku u korporativnoj sigurnosti: sve što zaposlenici rade bez nadzora.

Podrazumijeva se da su pristupi SASE, ZTA ili CASB prilično vrijedni i važni. Međutim, kako bi se borili protiv Shadow IT-ja i spriječili preuzimanje računa ili nesavjesno korištenje lozinki – problemi koji su doveli do nekih „malih“ incidenata poput hakiranja Solarwindsa ili British Airwaysa – mora postojati bolje rješenje.

Kako biste stekli stvarnu vidljivost u Shadow IT-ju, postoji samo nekoliko ključnih zahtjeva:

– Sposobnost identifikacije svakog prijavljivanja zaposlenika na web

– Mjesta koja su integrirana s SSO-om i pružateljima identiteta ne stvaraju nove lozinke, pa ukradene vjerodajnice nedvojbeno dolaze s nekog drugog mjesta.

– Provjerite svaku lozinku koju uposlenici koriste za provjeru snage, ponovne upotrebe, kršenja i drugih higijenskih kontrola.

Zaporke koje se ponovno koriste (osobito one s vaših AD računa) predstavljaju veći rizik. Slabe lozinke lakše je napasti, a lozinke koje se probiju moraju se zamijeniti – čak i ako su prije bile jake i dovoljno složene.

– Napravite inventar – za svakog zaposlenika i za svaku aplikaciju. Tako da kad oni odu, znate o kojim računima trebate voditi računa.

– Kreirajte stalnu svijest o svim zaposlenicima na temelju njihovih postupaka.

Ne možete kriviti svoje zaposlenike zbog pogrešne usklađenosti i pravilnog korištenja računa – to nije njihov posao. Ali možete ih stalno educirati i upozoravati, I to točno u vrijeme kada su u opasnosti.

Ako se pobrinete za gore navedene čimbenike, možete se osjećati sigurno znajući da nikakve nevidljive sile neće potkopati vaše inače okorjele, lijepo orkestrirane mreže sa SASE-om, ZTA-om i svim ostalim popularnim konceptima iza njih.

Zahvaljujemo Scirgeu na ovom uvidu.

Obratite nam se za više informacija!